Cette sonde permet de mesurer la taille d’un dossier.

Equivalent de :

[root@dcdsrv0016 mysql]# du /data/mysql/FT_DATAMART_EDU 238589436 /data/mysql/FT_DATAMART_EDU [root@dcdsrv0016 mysql]# du -sh /data/mysql/FT_DATAMART_EDU 228G /data/mysql/FT_DATAMART_EDU

Créer le script

vi /exploit/scripts/zab_du_folder.sh

#!/bin/bash

w_folder=$1

cd ${w_folder}

du | tr -d [:punct:]

chmod 755 /exploit/scripts/zab_du_folder.sh

Ajouter le UserParameter au fichier conf de zabbix

vi /etc/zabbix/zabbix_agentd.conf

UserParameter=zab_du_folder[*],/exploit/scripts/zab_du_folder.sh $1

Arrêter et redémarrer l’agent zabbix

sh /etc/rc.d/init.d/zabbix_agent_stop.sh

sh /etc/rc.d/init.d/zabbix_agent_start.sh

Tester depuis le serveur zabbix vlcco19p.ft.grp

root@vlcco19p:~# zabbix_get -s dcdsrv0016.ft.grp -p 10050 -k zab_du_folder[/data/mysql/FT_DATAMART_EDU]

238589436

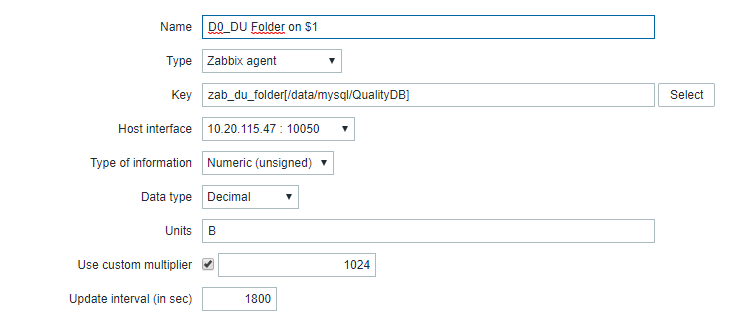

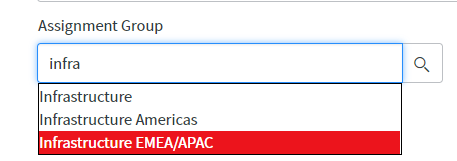

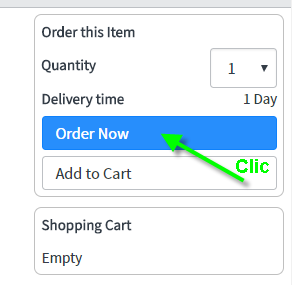

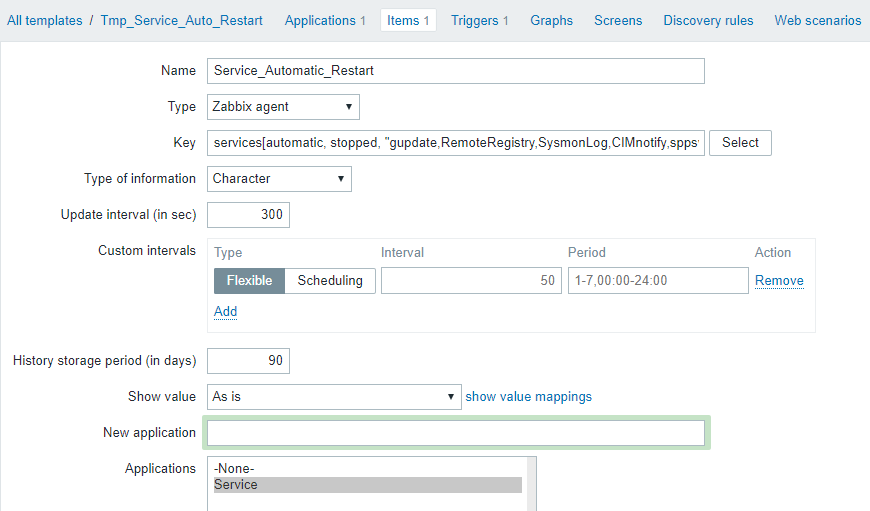

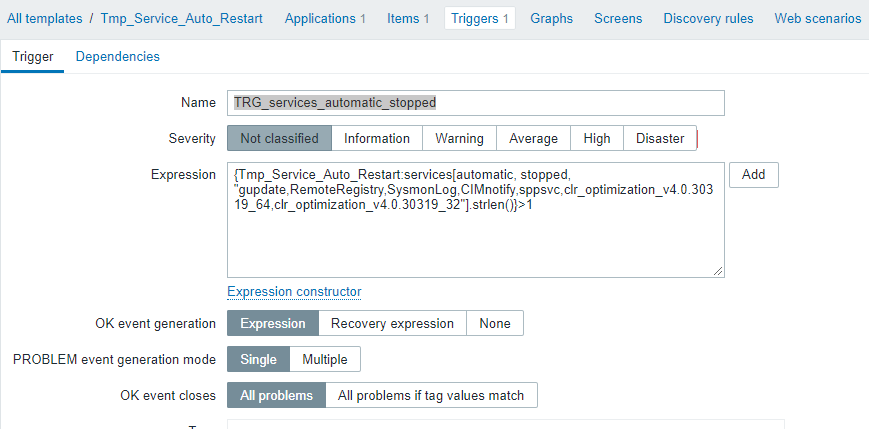

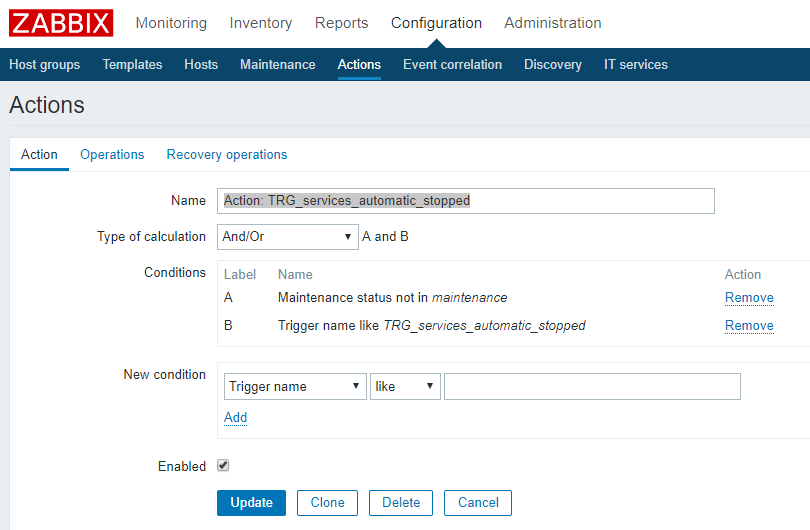

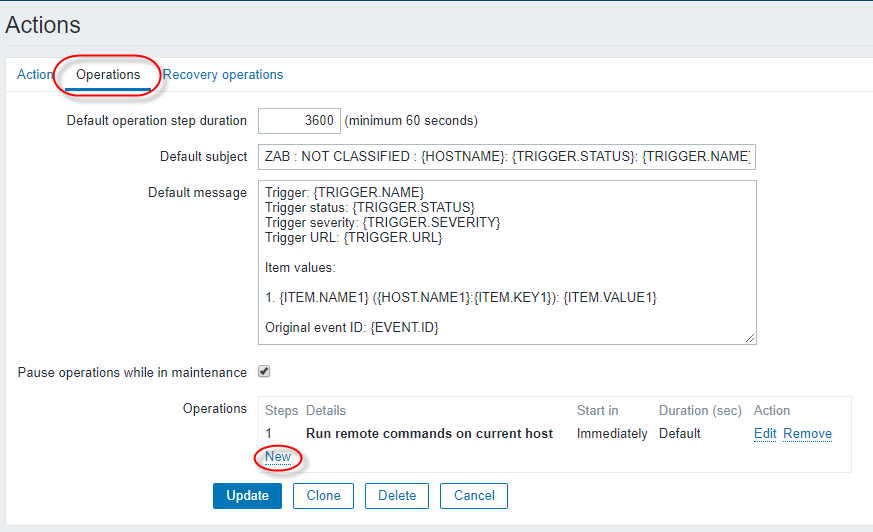

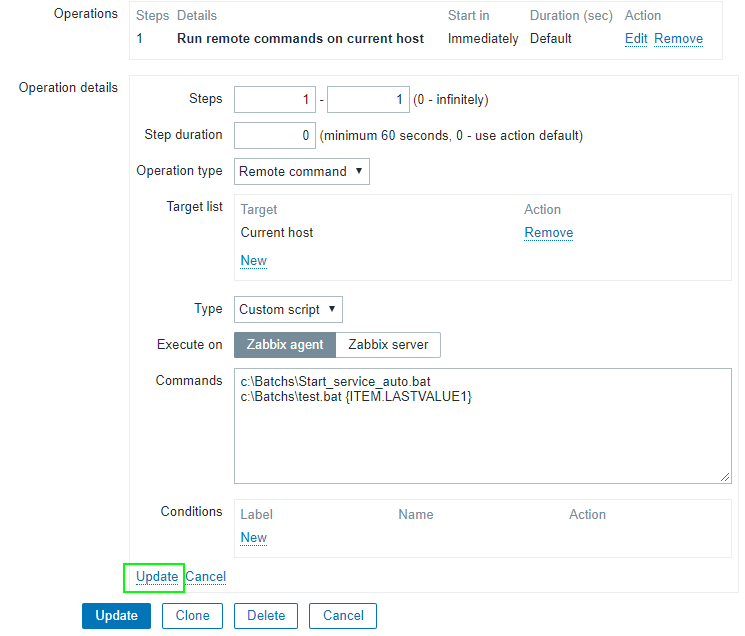

Ajouter la sonde dans zabbix

Si la commande retourne une liste de fichier au lieu de la taille

root@vlcco19p:~# zabbix_get -s dcdsrv0016.ft.grp -p 10050 -k zab_du_folder[/data/mysql/FT_DATAMART_EDU] 4 root 8 tmpXIMunix 4 tmpsystemdprivate208244b537644f73804a9b17dd880207vgauthdserviceeRgKpE 4 tmpX11unix 4 tmpsystemdprivate208244b537644f73804a9b17dd880207ntpdservicerMHKSt 4 tmpsystemdprivate208244b537644f73804a9b17dd880207vmtoolsdserviceWUaSS6 4 tmpfontunix 8 tmpTestunix 4 tmpICEunix 2264 tmp 16 lostfound 220 softdistribmysql575721repodata 755032 softdistribmysql575721 220 softdistribmysql57repodata 755256 softdistribmysql57 180 softdistribbackupexecmessageses 180 softdistribbackupexecmessagesfr 180 softdistribbackupexecmessagesko ...

il faut modifier les droits sur le dossier à mesurer.

755 sur le dossier

644 sur les fichiers sous le dossier

Sur le serveur dcdsrv0016.ft.grp

chmod 755 /data/mysql/FT_DATAMART_EDU

cd /data/mysql/FT_DATAMART_EDU

chmod 644 *