Linux

for f in *.jpl_; do mv — « $f » « ${f%.jpl_}.jpl »; done

Windows

rename *.jpl_ *.jpl

Un site utilisant WordPress

Linux

for f in *.jpl_; do mv — « $f » « ${f%.jpl_}.jpl »; done

Windows

rename *.jpl_ *.jpl

Accédez à la page de téléchargement PuTTY, téléchargez le programme d’installation MSI et exécutez-le pour installer et configurer leurs utilitaires. Vous pouvez également télécharger psftp.exe et puttygen.exe dans un répertoire de votre PATH.

Téléchargez une clé privée sur votre système Windows ou générez une nouvelle clé à l’aide de puttygen. Enregistrez-le dans un répertoire de votre choix, par exemple :

C:\putty\id_rsa.ppk.

Si nécessaire, ajoutez votre clé publique à ~ / .ssh / authorized_keys sur le serveur distant.

Testez la connexion à partir de la ligne de commande en utilisant les lignes suivantes :

drive:\> psftp -v -i "[drive]:\putty\id_rsa.ppk" [user]@[remote] Using username "[user]" The server's host key is not cached in the registry ... Store key in cache? (y/n) y Remote working directory is /home/user psftp> ls psftp> quit

where:

[drive] Is the drive on which the private key is saved.

[user] Is your user ID.

[remote] Is the name of your remote server.

Vous ne devriez pas être invité à entrer un mot de passe ou une phrase secrète. Cependant, si vous ne vous êtes pas déjà connecté au serveur, vous serez invité à stocker la clé dans le cache. Répondez y et vous ne serez plus invité à le faire. Vous devez le faire pour que le serveur DataMigrator ne reçoive pas cette invite.

Dans votre PATH, créez un fichier appelé sftp.bat avec les lignes suivantes:

@echo off psftp -i "[drive]:\putty\id_rsa.ppk" %1 %4 %5 %6 –batch

where:

[drive] Is the drive on which the private key is saved.

Dans ce chapitre, nous allons étudier différentes méthodes pour transférer des fichiers d’une machine à une autre via le protocole SSH. Il existe en effet plusieurs manières de faire pour échanger des fichiers en utilisant SSH :

Le plus souvent, SCP est SFTP sont utilisés, SSHFS correspond à des besoins plus précis et spécifiques. Mais nous allons voir tout cela ensemble. C’est partie ! 🙂

SCP est le nom d’une commande fournis par le paquet « openssh–client« . La commande permet de façon très simple d’échanger des fichiers et des dossiers entre un client SSH et un serveur SSH.

L’utilisation de la commande SCP permet de rapidement prendre et envoyer des fichiers en ligne de commande entre machines Linux.

Nous allons ici utiliser la même structure de commande que la commande « cp » sous Linux qui permet de copier un fichier. SCP prend en effet le modèle de « cp » pour son utilisation basique.

Prenons le schéma suivant, il est souvent plus facile de visualiser les flux réseau ainsi :

On dispose donc de deux machines sous Linux, avec chacune leur arborescence.

Envoi d’un fichier via SSH en utilisant SCP

Si je suis sur la Machine mickael et que je souhaite envoyer le fichier /home/mickael/data/Fichier2 dans le répertoire /var/www du serveur Linux, je vais utiliser la commande suivante :

scp /home/mickael/data/Ficher2 root@192.168.10.131:/var/www/

Quelques explications, vous allez voir, ce n’est pas si complexe que cela

Ici, on retrouve la structure de la commande « cp » dans laquelle on spécifie la source, puis la destination. Entre les deux, on peut voir « root@192.168.10.131 :« .

En effet, étant donné que l’on souhaite envoyer le fichier en question sur une autre machine, il faut bien spécifier son IP, de plus, si l’on passe par SSH, il faut s’authentifier. On va donc se logguer en root sur notre machine distante pour y déposer notre fichier. Le « : » permet de spécifier le chemin dans la machine distante. S’il n’est pas spécifié, les fichiers atteriront dans le dossier par défaut de l’utilisateur : la home. (/root pour l’utilisateur root, /home/user pour l’utilisateur « user« , etc.).

Note : Il faut bien sûr être certain que le chemin de destination existe sur la machine de destination. Dans le cas contraire, nous obtiendrons une erreur de la part de SSH.

Téléchargement d’un fichier via SSH en utilisant SCP

Si l’on souhaite effectuer l’opération inverse, c’est-à-dire télécharger un fichier du serveur Linux vers la Machine mickael alors que l’on se trouve sur cette même Machine Mickael, c’est aussi possible. Il faut pour cela connaître à l’avance le chemin et le nom du fichier à télécharger puis utiliser scp de cette façon :

scp root@192.168.10.131:/var/www/Fichier2 /home/mickael/data/

Ici, on retrouve exactement la même construction que notre précédente commande mais nous avons inversé l’ordre des chemins. Cela parce que la source doit toujours se trouver avant la destination. On spécifie à nouveau l’utilisateur avec lequel se connecter en SSH sur l’IP distante et le chemin sur le serveur distant. On précise ensuite le dossier local dans lequel nous souhaitons entreposer les fichiers téléchargés.

Transfert de dossier : utilisation de la récursivité

Ici, nous n’avons pour l’instant téléchargé et envoyé qu’un fichier unique. Cela est pratique mais peut devenir long si l’on souhaite envoyer tout un dossier avec plusieurs fichiers à l’intérieur. La commande SCP nous offre en fait la possibilité de faire une copie distante avec de la récursivité.

Le fait qu’une action soit récursive veut simplement dire que si des sous-éléments de l’élément visé sont présents, l’action s’effectuera également sur eux.

Autrement dit si on décide de copier un répertoire via SCP, les fichiers de ce répertoire seront également copiés et réorganisés de la même façon chez la machine cible. Il faut pour cela ajouter l’option « -r » juste après « scp« , exemple :

scp -r /home/mickael/data/ root@192.168.10.131:/var/www/

En suivant notre schéma initial, les fichiers « Ficher1« , « Fichier2 » et « Fichier3 » vont tous trois être transférés, et cela à l’aide d’une seule commande, pratique n’est-ce pas ?

D’ailleurs lors d’un transfert, nous pouvons voir la liste des fichiers transférés :

Une petite précision concernant la situation dans laquelle le port du serveur SSH n’est plus le port par défaut (22), c’est une configuration que nous avons étudié lors de la configuration d’OpenSSH. Quand le SSH est changé, l’application ne peut naturellement pas le devenir car elle vise par défaut le port 22. Il faut donc spécifier à SCP le port sur lequel aller discuter, cela se fait via l’option « -P« , à spécifier avant la source et la destination :

scp -r -P 7256 /home/mickael/data/ root@192.168.10.131:/var/www/

Utilisation d’un client Windows

Si votre client est un Windows, vous pouvez utiliser le logiciel WinSCP qui se chargera de faire le même type de transfert avec une interface graphique.

Vous pouvez trouver WinSCP, qui porte d’ailleurs bien son nom, sur son site officiel : http://winscp.net/eng/download.php .

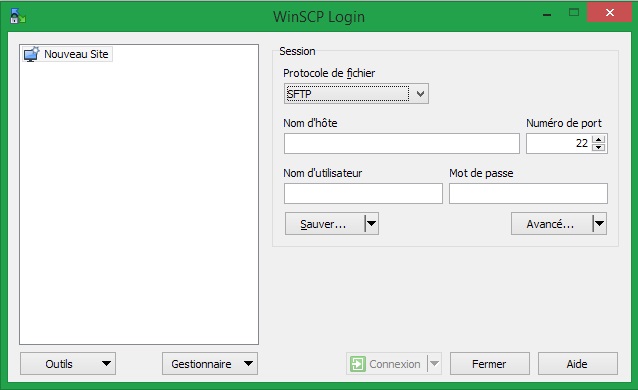

Après avoir démarré le logiciel (et l’avoir installé s’il s’agit de la version non portable) vous verrez apparaître cette fenêtre :

Ici, on retrouve une configuration un peu comme celle de Putty sous Windows, on peut y spécifier l’IP ou le nom de notre serveur cible, son port, le nom d’utilisateur et son mot de passe. Vous retrouverez également en haut le champ » Protocole de fichier ». En effet, WinSCP permet de gérer les transferts en SCP, mais également en SFTP (que nous verrons juste après) et en FTP, dans cette liste de sélection, choisissez donc « SCP » :

On pourra ensuite cliquer sur « Connexion » pour lancer la connexion. On se retrouvera alors avec une fenêtre comme celle-ci :

Ici, on peut apercevoir l’arborescence de mon client Windows à gauche, et l’arborescence de mon serveur Linux à droite, avec la possibilité de simplement glisser/coller des fichiers entre les deux, le tout de manière sécurisée grâce au SSH !

Comme vous le voyez, WinSCP vous propose de nombreuses options comme des raccourcis, des enregistrements de session, etc. Mais ce n’est pas l’objet de ce cours, il fait néanmoins partie de la boite à outils d’un bon administrateur système. 😉

SFTP (Secure FTP), qui comme son nom l’indique est un dérivé du protocole « FTP » (File Transfert Protocol), permet lui aussi de transférer des fichiers d’une machine Linux à une autre de façon très simple.

SFTP est une extension du protocole SSH, plus techniquement un « sub–system« , on peut le voir rapidement dans le fichier de configuration d’OpenSSH :

subsystem sftp /usr/lib/openssh/sftp-server

On peut décrire le SFTP comme l’encapsulation du protocole FTP dans une « couche » sécurisée qu’est SSH. Autrement dit, en SFTP, client et serveur dialoguent en FTP mais utilisent SSH pour faire transiter les paquets, ce qui permet de sécuriser l’utilisation du FTP.

En effet, le FTP est un protocole ancien qui n’a pas été conçue à la base avec une pensée pour la sécurité. Il fait passer les informations (identifiants et fichier) en clair sur le réseau ! SSH permet alors de sécuriser l’utilisation du FTP en chiffrant les échanges entre les machines.

En l’état, il existe peu de différence entre utiliser SCP ou SFTP. Avec un client comme WinSCP sous Windows, l’effet sera exactement le même et l’utilisation aussi. Vous n’aurez qu’à choisir « SFTP » au lieu de « SCP » lors du remplissage des informations de connexion.

Sous Linux, en tant que client, la commande « sftp » s’utilise exactement comme la commande « scp« , celle que nous avons vu plus haut.

SSHFS signifie « SSH File System« , il s’agit ici d’une notion un peu plus avancée que du simple transfert de fichier comme SCP ou SFTP puisque SSHFS va nous permettre de monter un répertoire d’une machine Linux sur une autre, de la même manière que l’on peut monter un répertoire SMB entre deux machines.

Quelle différence entre monter un répertoire et copier un fichier ?

Monter un répertoire va permettre à la machine cliente de voir un répertoire en temps réel alors que celui-ci se situe sur la machine distante. Si une modification est effectuée sur ce répertoire, le client le verra instantanément et il pourra agir dessus comme s’il s’agissait d’un répertoire local. Dans le cas de SSHFS, l’échange qui permet la lecture et l’écriture sur le répertoire est fait sur le réseau en utilisant le protocole SSH.

Cela peut être encore un peu flou pour le moment, dans ce cas-là, rien ne vaut la pratique ! Reprenons notre schéma :

Ici, en me situant sur le « Serveur Linux« , je voudrais avoir accès en permanence au dossier « /home/mickael/data » de « Machine mickael« . Je souhaite donc monter ce répertoire distant en local, admettons dans /mnt/data. Je dois commencer par installer SSHFS sur mes deux machines Linux, pour l’installer sous Debian 8 :

apt-get install sshfs

Pour l’installer sous CentOS 7 :

rpm -Uvh http://dl.fedoraproject.org/pub/epel/7/x86_64/e/epel-release-7-5.noarch.rpm

yum install fuse-sshfs

C’est ensuite très simple, si l’on souhaite monter le répertoire « /home/mickael/data » de la machine de Mickael sur le serveur, on va, depuis le serveur, exécuter les commandes suivantes :

mkdir /mnt/data

sshfs mickael@192.168.10.1:/home/mickael/data /mnt/data

Plus clairement, je demande à monter le répertoire /home/mickael/data de la machine 192.168.10.1 dans mon répertoire local /mnt/data, le tout en m’authentifiant en tant que « mickael » sur la machine distante. Attention, il ne s’agit pas d’une copie, si je démonte le répertoire /mnt/data, les données ne seront plus présentes.

Dès lors, quand on se rend sur le répertoire local /mnt/data, on pourra voir en direct le contenu du répertoire /home/mickael/data distant, et mieux encore, on pourra y ajouter, supprimer ou modifier des fichiers et dossiers à volonté étant donné que le répertoire est monté. Si vous avez du mal à saisir le concept, je vous recommande de tester cela entre deux machines Linux, cela devient tout de suite plus clair !

D’ailleurs, si vous utilisez la commande « mount » qui permet sous Linux de visualiser les points de montage présents, on pourra clairement voir notre montage SSHFS :

mickael@192.168.10.131:/home/mickael/data on /mnt/data type fuse.sshfs (rw,nosuid,nodev,relatime,user_id=0,group_id=0)

Une fois nos opérations terminées, il est recommandé de démonter le montage effectué. C’est-à-dire de couper la liaison SSHFS entre les deux machines. Pas d’inquiétude, cela ne changera rien aux modifications faites étant donné qu’elles sont faites en direct. Pour ce faire, utilisez la commande « umount » et précisez le répertoire de montage local :

umount /mnt/data

Nous avons vu dans ce chapitre les différentes façons dont SSH peut être utilisé pour effectuer des transferts de fichier, ce sont des techniques très souvent utilisées lors de l’administration d’un système contenant des serveurs Linux, notamment quand ceux-ci sont distants comme les serveurs hébergés chez des grands hébergeurs. Nous allons dans le prochain chapitre étudier les possibilités qu’offre SSH concernant le X11 Forwarding.

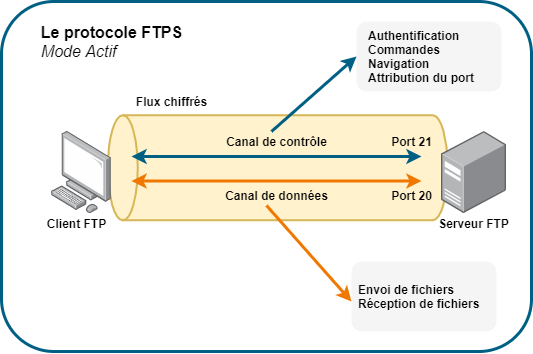

Dans cet article, nous allons découvrir trois protocoles incontournables : FTP, FTPS et SFTP. Ces trois protocoles servent à effectuer du transfert de fichiers, aussi bien pour envoyer que recevoir, mais avec des différences notamment au niveau de la sécurité.

Tutoriel disponible au format vidéo en français :

FTP signifie « File Transfer Protocol », c’est-à-dire un protocole de transfert de fichiers. Pour la petite histoire, il s’agit d’un protocole ancien apparu dans les années 1970 mais sa première version finale est de 1985 et correspond à la RFC 959. Depuis quelques RFC supplémentaires sont apparues afin d’intégrer les évolutions du protocole.

Il s’agit d’un protocole qui permet d’envoyer et recevoir des fichiers et qui fonctionne sur le mode client/serveur. Un client FTP va établir une connexion TCP avec un serveur FTP dans le but d’échanger des données.

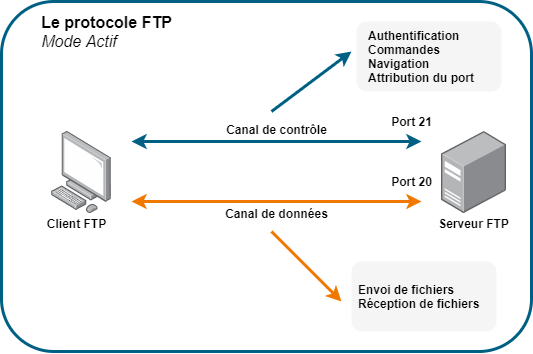

Cette connexion s’appuie sur deux canaux différents :

L’inconvénient principal du protocole FTP, c’est qu’il n’est pas sécurisé. Pour cause, il a été inventé à une époque où la sécurité n’était pas aussi importante qu’aujourd’hui. Lorsque vous établissez une connexion avec un serveur FTP, l’identifiant, le mot de passe et toutes les commandes que vous passez, transite en clair sur le réseau.

Lorsque l’on configure un serveur FTP, il y a deux possibilités : utiliser le mode actif ou le mode passif.

Comme nous pouvons le voir sur le schéma ci-dessous, qui représente le mode actif, le canal de contrôle s’établit sur le port 21 du serveur FTP. Ensuite, le canal de données s’établit sur le port 20. Par conséquent, le mode actif s’appuie sur deux ports : 20 et 21.

Concernant le mode passif, le canal de contrôle s’effectue également sur le port 21/TCP, comme pour le mode actif. Ensuite, pour établir le second canal, canal de données donc, le client FTP et le serveur FTP vont définir un port à utiliser dans le but de passer outre l’éventuel pare-feu. Dans le mode actif, c’est le serveur FTP qui initie le canal sur le port 20 à destination du client : s’il y a un pare-feu, il y a des chances que ce soit bloqué puisqu’il s’agit d’une connexion entrante. Avec le mode passif, on a une réponse à cette problématique.

Autrement dit, le port 20 n’est pas utilisé avec le mode passif mais un autre port supérieur à 1024.

Concernant la notion de commandes FTP, il faut savoir qu’il en existe une trentaine. Voici quelques exemples de commandes :

Pour récupérer un fichier, après avoir établit une connexion avec le serveur, nous pourrons faire :

get monfichier.pdf

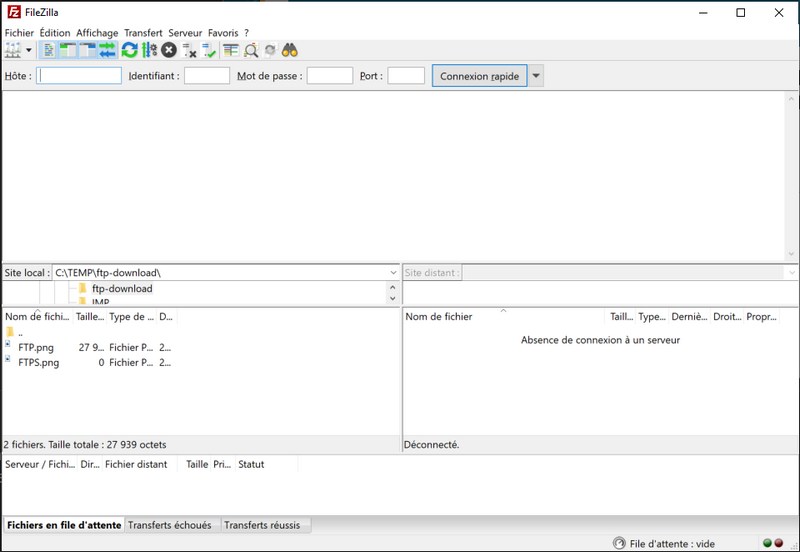

Pour faciliter l’usage du protocole FTP, il existe des logiciels que l’on appelle des clients FTP. Sur Windows, les deux que j’utilise personnellement et qui sont reconnus sont FileZilla et WinSCP. Sur Linux, il y a tout simplement l’outil « ftp » en ligne de commande.

PowerShell peut également jouer le rôle de client FTP : se connecter à un serveur FTP avec PowerShell

Pour la partie serveur, c’est pareil il existe diverses solutions. Sur Windows, nous pouvons citer FileZilla Server ainsi que la solution IIS de Microsoft qui intègre un module FTP. Sur Linux, il existe plusieurs solutions notamment ProFTPd et PureFTPd.

Le protocole FTPS n’est autre que la déclinaison sécurisée du protocole FTP. Le chiffrement SSL/TLS vient s’ajouter pour sécuriser les communications entre le client FTP et le serveur FTP. Pour le reste, c’est identique.

Néanmoins, il faut préciser que le FTPS fonctionne selon deux modes :

En fonction du mode, le protocole FTPS peut utiliser le port 990 en TCP pour le canal de contrôle et le port 989 pour le canal de données. Le port 21 peut également être utilisé.

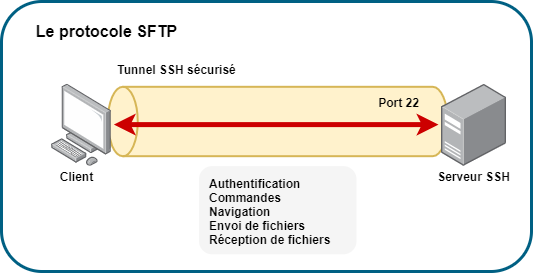

Pour terminer intéressons nous au protocole SFTP. Tout d’abord, il faut savoir que le SFTP signifie « SSH File Transfer Protocol » ou « Secure File Transfer Protocol« . Nous pouvons dire les deux.

En plus du protocole FTP, il va s’appuyer sur un deuxième protocole : le SSH. Le poste client va établir un tunnel SSH avec le serveur distant, et le flux FTP passera dans ce tunnel SSH, ce qui signifie que le flux est sécurisé.

Il n’est pas nécessaire d’avoir un serveur FTP pour établir une connexion à l’aide du SFTP. Par contre, vous devez avoir un serveur SSH sur le serveur distant donc la connexion s’effectue sur le port SSH, à savoir le port 22 par défaut. Une seule connexion à établir et ensuite tout se passe dans le tunnel SSH.

Lorsque le tunnel est établit, vous pouvez effectuer du transfert de fichiers de façon sécurisée via FTP, avec les logiciels habituels : FileZilla et WinSCP.

Pour en savoir plus, je vous oriente vers ce chapitre de notre cours :⭐ SFTP

En résumé, vous devez prioriser l’utilisation du FTPS ou du SFTP qui sont deux solutions sécurisées contrairement au FTP qui ne l’est pas. Avec le FTPS et le SFTP, les identifiants et les données sont chiffrées sur le réseau. Sur un serveur où vous avez un accès SSH, le SFTP est une bonne solution car nous n’avez pas besoin de monter un serveur FTP. Tout dépend de ce que vous souhaitez faire : de la gestion de fichiers multi-utilisateurs ou simplement du transfert de fichiers ponctuel sur un serveur.

| Character to be escaped | Escape Sequence | Remark |

| % | %% | |

| ^ | ^^ | May not always be required in doublequoted strings, but it won’t hurt |

| & | ^& | |

| < | ^< | |

| > | ^> | |

| | | ^| | |

| ‘ | ^’ | Required only in the FOR /F « subject » (i.e. between the parenthesis), unless backq is used |

| ` | ^` | Required only in the FOR /F « subject » (i.e. between the parenthesis), if backq is used |

| , | ^, | Required only in the FOR /F « subject » (i.e. between the parenthesis), even in doublequoted strings |

| ; | ^; | |

| = | ^= | |

| ( | ^( | |

| ) | ^) | |

| ! | ^^! | Required only when delayed variable expansion is active |

| « | « » | Required only inside the search pattern of FIND |

| \ | \\ | Required only inside the regex pattern of FINDSTR |

| [ | \[ | |

| ] | \] | |

| « | \ » | |

| . | \. | |

| * | \* | |

| ? | \? |

set w_dir=%1

set w_nb_jrs=%2

echo Purge de la Directorie : %w_dir%

echo Purge des fichiers et dossiers vieux de plus de %w_nb_jrs% jours

echo Espace avant purge

dir %w_dir%..

pushd %w_dir%

dir

echo « ———————————————–«

FORFILES /S /D -%w_nb_jrs% /C « cmd /c dir @path » 2> nul

set erreurcode=%errorlevel%

if « %erreurcode% » equ « 0 » goto SUITE1

goto FIN

:SUITE1

forfiles /S /D -%w_nb_jrs% /C « cmd /c del /f /q @path » 2> nul

forfiles /S /D -%w_nb_jrs% /C « cmd /c rd /S /Q @path » 2> nul

echo « Effacement des dossiers et fichiers ci-dessus »

echo Espace après purge

dir

:FIN

PopD

set errorlevel=0

setlocal ENABLEDELAYEDEXPANSION

set dossier =%1

set /A P1=0

for /R %dossier% %%i in (.) do (if « %%~zi » geq « 1 » ( set /A P1=!P1!+1 ))

if !P1! equ 0 (echo « Le dossier « %dossier% » est vide » && exit /B 0)

Dans une fenêtre de commande.

Ici c’est le 25 août 2002 à 1h02

C:\Users\ADMSE_EFougere>net statistics workstation

Workstation Statistics for \WCTSRV0054

Statistics since 8/25/2020 1:02:53 AM

Bytes received 2918507

Server Message Blocks (SMBs) received 543

Bytes transmitted 2164838

Server Message Blocks (SMBs) transmitted 0

Read operations 936

Write operations 2

Raw reads denied 0

Raw writes denied 0

Network errors 0

Connections made 0

Reconnections made 0

Server disconnects

Sessions started 0

Hung sessions 0

Failed sessions 0

Failed operations 0

Use count 247

Failed use count 0

The command completed successfully.

C:\Users\ADMSE_EFougere>

fsutil file createnew dir_name1\dir_name2\dir_name…\file_name.txt 0

del /f /q L:\dir_name1\dir_name2\dir_name…\file_name.txt

Je me place dans C: (par exemple)

C:

Je suis sur le volume C:

dir m’affiche le contenu de C:

pushd \\serveur\dossierA\dossierB\

pushd monte virtuellement un volume est y entre

Je suis donc dans \\serveur\dossierA\dossierB\

dir m’affiche le contenu de \\serveur\dossierA\dossierB\

….

Je peux manipuler des fichiers par exemple

Je fais ce que je veux à cet endroit.

….

popd

Je reviens dans à l’endroit où j’étais avant le pushd (C: dans notre exemple)

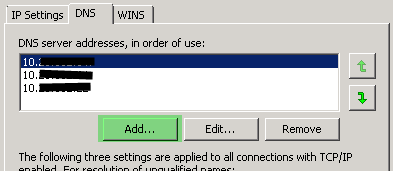

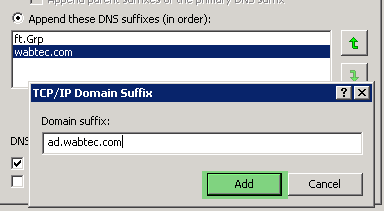

Sur les machines dans le domaine .ad.wabtec.com il faut ajouter 2 règles dans le Firewall permettant de récupérer les datas en provenance de pfile.ft.grp où sont les FTP2GRP et FTP2GRPTEST.

dans Inbound Rules,

name ALLOW_IN_PRD_ALL

Cocher Allow the connexion

onglet scope ajouter dans Remote IP adress 10.20.112.12

Dans Outbound Rules,

name ALLOW_OUT_PRD_ALL

Cocher Allow the connexion

onglet scope ajouter dans Remote IP adress 10.20.112.12

Voir sur les serveurs WCTSRV0015 et WCTSRV0017

Le problème : après s’être connecté avec le bon compte et pwd et qu’on passe la commande ls on a pas en retour la liste des fichiers du dossier courant.

C:\Users\srvWCTVtom>ftp FTP2GRPTEST.ft.grp Connected to FTP2GRPTEST.ft.grp. 220 Microsoft FTP Service 200 OPTS UTF8 command successful - UTF8 encoding now ON. User (FTP2GRPTEST.ft.grp:(none)): FTP2GRPTEST.ft.grp|Service_HQA_SCockpit 331 Password required Password:xxxxxxxxxxxxxx 230 User logged in. ftp> ls 200 PORT command successful. 150 Opening ASCII mode data connection. Aborting any active data connections... 550 ftp> quit

Pour tester si le mot de passe est correct :

Mauvais mot de passe :

C:\WINDOWS\system32>runas /u:ft\801504 notepad.exe

Enter the password for ft\801504:

Attempting to start notepad.exe as user « ft\801504 » …

RUNAS ERROR: Unable to run – notepad.exe

1326: The user name or password is incorrect.

Bon mot de passe :

C:\WINDOWS\system32>runas /u:ft\801504 notepad.exe

Enter the password for ft\801504:

Attempting to start notepad.exe as user « ft\801504 » …

La fenêtre notepad s’ouvre.

https://www.whatismyip.com/fr/

https://www.whatismyip.com/fr/

[OK]

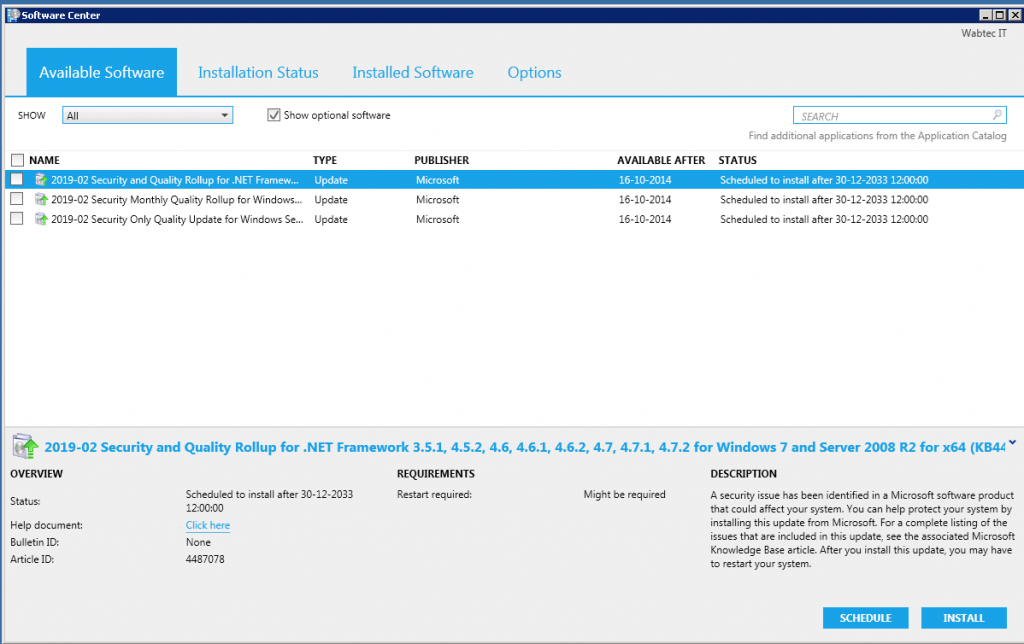

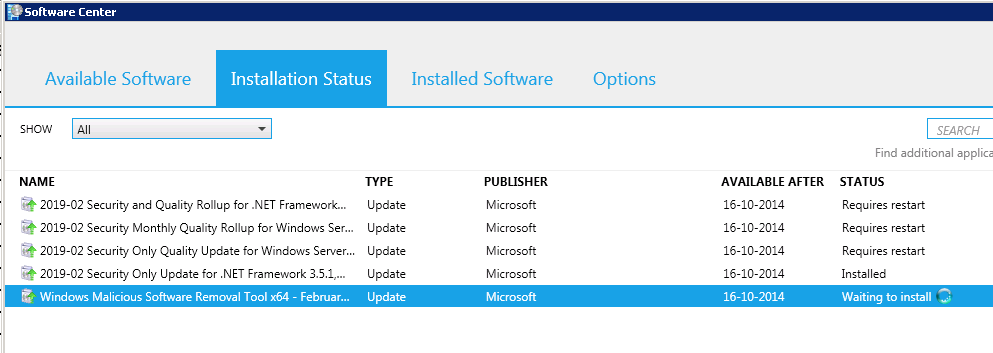

Lancer Software Center

Vérifier si il y a des MàJ à installer + les installer [INSTALL]

Attendre la fin des installations

[RESTART] le serveur

Peut nécessiter plusieurs restart.

Mis en place d’une clé d’authentification sur un serveur windows en utilisant un compte de l’utilisateur différent.

PB :

Je suis connecté au serveur WCTSRV1 (serveur de fichier) en ADMSE et je veux mettre en place une clé d’authentification avec le serveur WCTSRV2 (base oracle) pour le compte de service CPTSVR utilisé par Vtom sur WCTSRV1 .

Je dois lancer putty sur WCTSRV1 en tant que CPTSVR.

C:\Putty>runas /user:domain\CPTSVR putty.exe

Enter the password for domain\CPTSVR:

Attempting to start putty.exe as user « domain\CPTSVR » …

La fenêtre putty s’ouvre (en tant que CPTSVR), je n’ai plus qu’à lancer une connexion vers WCTSRV2 et valider la clé.

Backup Exec n’arrive pas à backup la VM, mais on arrive à faire un snapshot via Vsphere.

Résolution

Pour résoudre ce problème, démarrez le service windows Virtual Disk

1 – Connectez-vous au système d’exploitation Windows en tant qu’administrateur.

2 – Cliquez sur Démarrer, tapez services.msc et appuyez sur Entrée.

3 – Cliquez avec le bouton droit sur le service Virtual Disk, puis cliquez sur Démarrer, ou stop + start.

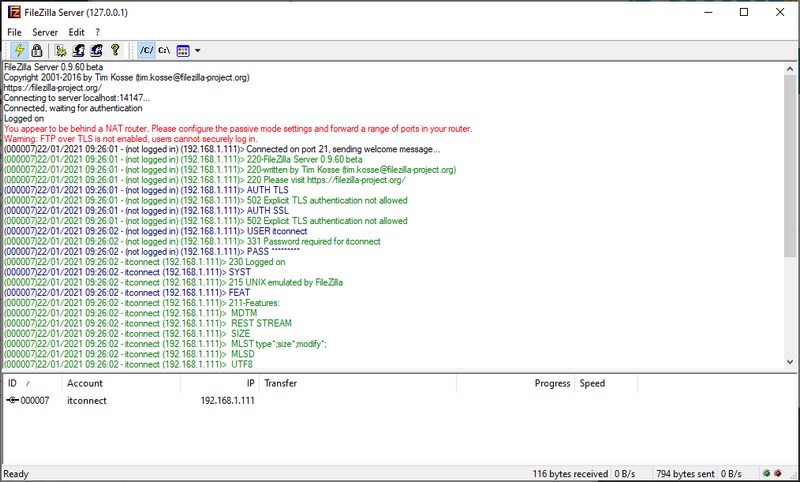

L:\soft\winscp\WinSCP.com /log= »C:\temp\winscp_lin_liste.log » /command « open ftpes://user:password@host:port/ » « commande_1 » « commande_2 » « commande_3″ …

exemple :

L:\soft\winscp\WinSCP.com /log= »C:\temp\winscp_lin_liste.log » /command « open ftpes://M3:xxxx@172.25.xxx.xxx:990/ » « cd Prod/Purchasing_DWH » « ls *.csv » « exit »

Pour entrer dans le BIOS sur le portable Lenovo.

[Entrée] au démarrage puis [F1]

Pour inverser les touches Fn & Ctrl

Config / Keyboard / Fn & Ctrl enable

Restart / Exit_save

Créer un dossier (\Desktop\dossier_partagé).

Propriété / Partage / Partager

Quel utilisateur : Tout le monde

en Lecture/écriture.

cmd ipconfig (pour connaitre l’ip du poste)

Sur un autre poste

Dans l’explorateur de fichier

\\ip\users\eric.fougere\Desktop\dossier_partagé